|

漏洞概述 |

|||

|

漏洞名称 |

Windows 11 PolicyConfiguration 计划任务特权提升漏洞 |

||

|

漏洞编号 |

CVE-2025-60710 |

||

|

公开时间 |

2025-11-11 |

POC状态 |

已公开 |

|

漏洞类型 |

特权提升 |

EXP状态 |

已公开 |

|

利用可能性 |

高 |

技术细节状态 |

已公开 |

|

CVSS 3.1 |

7.8 |

在野利用状态 |

未发现 |

影响组件

Windows任务主机进程(taskhostw.exe)是Windows操作系统的核心组件,负责管理和执行系统计划任务。该进程在Windows系统中扮演着重要角色,用于处理各种系统级任务调度,包括系统维护、安全策略执行、用户登录处理等关键功能。特别是在Windows AI功能中,该组件负责管理Recall功能的策略配置任务,这些任务通常以系统权限运行,具有较高的系统访问权限。

漏洞描述

近日,Microsoft公开披露了Windows任务主机进程中存在的不当链接解析特权提升漏洞(CVE-2025-60710)。该漏洞存在于MicrosoftWindowsWindowsAIRecallPolicyConfiguration计划任务中,当该计划任务启动时,taskhostw.exe进程会尝试访问用户本地数据目录C:Users%username%AppDataLocalCoreAIPlatform.00UKP,并使用特定过滤器{????????-????-????-????-????????????}搜索目录。

漏洞的关键在于,当找到匹配的目录时,系统会在未检查符号链接的情况下直接删除该目录。由于低权限用户默认可以在自己的%LOCALAPPDATA%文件夹中创建目录,攻击者可以利用符号链接技术,将恶意符号链接指向系统关键目录,从而在NT AUTHORITYSYSTEM用户上下文中实现任意文件夹删除。该漏洞可被本地攻击者利用来获得系统级特权,对系统安全构成严重威胁。

漏洞复现

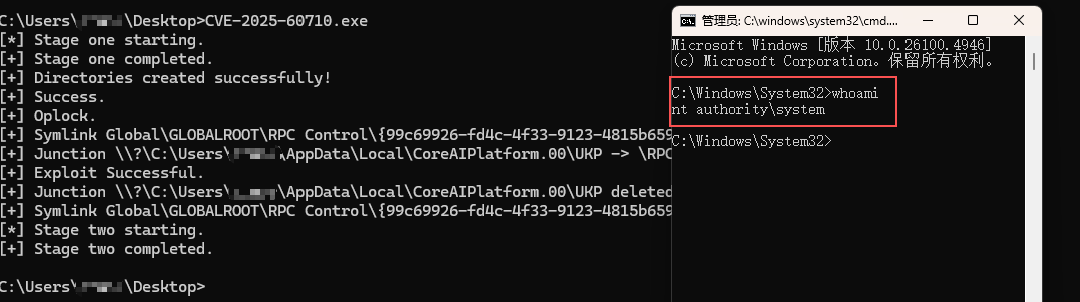

360漏洞研究院已复现Windows 11 PolicyConfiguration 计划任务特权提升漏洞(CVE-2025-60710),并通过该漏洞成功获取SYSTEM权限。

CVE-2025-60710 Windows 11 PolicyConfiguration 计划任务特权提升漏洞复现

漏洞影响范围

受影响的系统版本包括:

Windows 11 Version 25H2

Windows 11 Version 25H2

修复建议

正式防护方案

方法一.使用Windows Update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”。

2、选择“更新和安全”,进入“Windows更新”。

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

方法二. 手动安装补丁

Microsoft官方下载相应补丁进行更新。

安全更新下载链接:https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2025-60710

1、点击打开上述链接。

2、在微软公告页面底部左侧【产品】选择相应的系统类型,点击右侧【下载】处打开补丁下载链接。

3、点击【安全更新】,打开补丁下载页面,下载相应补丁并进行安装。

4、安装完成后重启计算机。

评论 (0)